Приобрети журнал - получи консультацию экспертов

№9(32)(2014)

В одной из публикаций, посвященных аудиту ИТ (см. журнал «Независимый аудитор» № 1 (24) за 2014 год), было отмечено, что информационные технологии – это уже неотъемлемая часть бизнеса, и, соответственно, риски ИТ бросают серьезный вызов внутреннему аудиту, его команде и руководителю. И внутренние аудиторы, и руководитель внутреннего аудита должны хорошо понимать, что такое информационные технологии в современном мире, знать основные принципы работы ИТ, различные риски, которые влечет за собой использование разных элементов ИТ, видеть взаимосвязь этих элементов. Необходимо правильно определять направления проверок для подразделения технологического аудита, чтобы покрыть все или, по крайней мере, наиболее критические ИТ-риски.

Определение информационных технологий

Так что же такое информационные технологии? Очевидно, что для построения плана проверок и вселенной ИТ-аудита необходимо иметь четкое представление о круге вопросов, подлежащих аудиту, который будет зависеть от того, что руководитель и команда внутреннего аудита вкладывают в определение информационных технологий и ИТ-рисков.

Принято считать, что информационные технологии – это все, что связано с информацией, а также с методами и инструментами ее обработки. Упрощенный стереотип об ИТ подразумевает наличие компьютеров, серверов и компьютерных сетей, программного обеспечения.

Однако есть области деятельности, где однозначность в определении информационных технологий теряется. Например, система внутренней телефонии в компании – это информационные технологии? Вроде бы близко к ИТ. С помощью телефонии передается информация, значит, технология информационная. Однако здесь нет компьютеров, серверов, программ. Или взять вопрос организации физического доступа на объекты организации. Если речь идет о физической безопасности серверного помещения, то это риски ИТ. В данном помещении находятся сервера, специальное оборудование, обеспечивающее бесперебойное функционирование этих серверов. А если поставить вопрос шире и включить в рассмотрение охрану помещений, офисов, транспортировку каких-либо активов организации? При этом функция физической охраны может быть передана внешней специализированной организации, что уже совсем далеко от ИТ.

Кроме того, для определения области информационных технологий необходимо учитывать специфику компании, организации. Функция информационных технологий в компании может быть организована централизовано, когда вся критическая инфраструктура сосредоточена в головном офисе, соответственно, менеджмент ИТ тоже централизованный. В регионах же находится только клиентское оборудование и осуществляется поддержка пользователей. Может быть и наоборот, когда каждый регион – это большая самостоятельность, свои ИТ-решения, свои серверные платформы и т.д. Управление этим хозяйством будет децентрализованным, и периметр аудита, вселенная аудита будет выглядеть иначе.

Таким образом, можно сделать вывод, что ИТ означают разное для разных организаций. Однако внутреннему аудитору, вне зависимости от специфики ИТ в компании, важно понимать, из каких частей состоят информационные технологии, усвоить структуру элементов ИТ и взаимосвязи между ними, чтобы правильно оценивать риски, которые несет каждый из этих элементов.

Информационные технологии – элементы для аудита

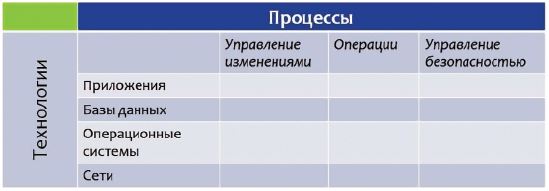

Информационные технологии состоят из множества элементов и процессов, связывающих их. Чтобы кратко описать эти элементы и процессы, следует представить луковицу, где в ядре будут процессы и операции бизнеса, которые «ложатся» в прикладное программное обеспечение (applications), подразделяющееся на типы и, в свою очередь, обрамляющееся технической инфраструктурой – базами данных, операционными системами и сетями. Весь этот ИТ-конгломерат интегрирован с аппаратным обеспечением – серверами, сетевым оборудованием в дата-центрах и клиентскими станциями. Далее через сети наши информационные технологии связаны с внешним миром – клиентами, поставщиками, регуляторными органами, Интернетом. И наконец, все перечисленные элементы, чтобы работать эффективно, управляются ИТ-процессами, то есть менеджментом ИТ или же корпоративным ИТ-управлением. Процессов менеджмента ИТ большое количество, но ключевыми из них являются управление изменениями, управление ИТ-операциями и управление безопасностью ИТ.

Вышесказанное можно проиллюстрировать на рис. 1.

Попробуем внимательнее рассмотреть каждый из перечисленных слоев информационных технологий и попытаемся определить ключевые особенности аудита элементов в данных слоях.

ИТ-менеджмент – это все процессы управления людьми, политиками, процедурами и, собственно, ИТ-процессами в отношении ИТ-услуг и ИТ-мощностей. ИТ-менеджмент строится вокруг предоставления ИТ-услуг, а также поддержания и развития безопасной и работоспособной ИТ-инфраструктуры. К управлению информационными технологиями можно отнести следующие процессы:

1. Корпоративное управление ИТ

Это верхнеуровневый элемент ИТ-менеджмента. Одной из главных задач корпоративного управления ИТ (IT-Governance) является взаимосвязь задач, выполняемых ИТ, с целями бизнеса организации (в англоязычной литературе – business and IT-alignment). Этот аспект был отмечен в более ранней публикации по ИТ-аудиту (см. журнал «Независимый аудитор» № 1 (24) за 2014 год). Взаимосвязь ИТ и бизнеса подразумевает разработку стратегического плана ИТ. К другим задачам этого процесса можно отнести организационное управление ИТ-функцией – разработку и внедрение политик, процедур, организационных структур, положений о подразделениях и должностных инструкций сотрудников ИТ. Корпоративное управление ИТ является важным элементом эффективной среды контроля информационных технологий, данный процесс задает тон эффективной (или неэффективной) работы всей подсистемы ИТ в организации. Этот элемент важно принимать во внимание при проведении аудитов ИТ, даже когда рассматриваются более узкие задачи, чем общая оценка состояния информационных технологий в организации.

2. Управление проектами и изменениями

Стратегия бизнеса реализуется с помощью проектов, и сейчас практически любой проект затрагивает элементы ИТ. Будь то новая услуга, продукт, слияние с вновь купленной компанией или изменение внутренних бизнес-процессов – везде информационные технологии играют важную, если не ключевую, роль в достижении поставленных целей. От эффективного и своевременного выполнения проектов зависит достижение целей бизнеса, поставленных акционерами перед менеджментом организации. Кроме того, проектная деятельность – это деятельность инвестиционная, то есть предусматривающая расходование финансовых ресурсов с целью получения долгосрочной выгоды. Если ресурсы инвестируются неэффективно, компания теряет активы, свою будущую прибыль и в конце концов терпит убытки. Неудачный проект может поставить под угрозу само существование бизнеса. Поэтому эффективный проектный менеджмент – вот результативное лекарство от этих рисков.

Помимо проектов, есть еще не столь существенные, но в не меньшей степени важные изменения в ИТ-системах. Например, доработки функциональности приложений, ввод в эксплуатацию нового оборудования, изменения конфигурации компьютерной сети или операционной системы сервера, переход на новую версию СУБД. Все это изменения ИТ, и эти изменения могут самым драматическим образом повлиять на любую важную ИТ-услугу для бизнеса – например, доступность системы отношений с клиентами, внешнего веб-сайта с интернет-магазином или непреднамеренное раскрытие важных данных в ключевой системе для неавторизированных пользователей либо нарушение целостности учетной информации в ERP-системе. Эти риски влечет за собой процесс внесения изменений, и минимизировать их можно с помощью эффективного и контролируемого процесса управления изменениями в ИТ.

Главная идея при проведении аудита этого процесса – изменения в ИТ-системы должны вноситься контролируемо, авторизировано, на основании сформулированного требования заказчика (бизнеса), с предварительным тестированием изменения перед вводом его в продуктивную среду, при наличии хотя бы минимальной документации для контролируемости процесса.

3. Операционные процессы в ИТ

Операционные процессы – это внутренняя кухня подразделения информационных технологий. Чтобы лучше ее представить, можно почитать о процессах ITIL (IT-Infrastructure Library) – сборник лучших практик в области управления ИТ-процессами. Один из ключевых операционных ИТ-процессов – это процесс управления инцидентами, а также связанный с ним процесс управления проблемами. Ведь ИТ не существуют сами для себя, они предназначены для пользователей. В процессе обслуживания пользователей, предоставления им сервисов (почта, Интер- и Интранет, работа бизнес-систем) могут возникнуть перебои – ошибки в работе приложений, ошибки, совершаемые самими пользователями, системные сбои аппаратуры, прекращение подачи электроэнергии, наконец. Подобные прерывания сервисов – это инциденты, на которые подразделение ИТ должно оперативно реагировать, разрешать их, исследовать корневые причины и делать соответствующие изменения в процессах и настройках. Таким образом, если возникает множество схожих инцидентов (процесс управления инцидентами), определяется единая для них проблема (процесс управления проблемами), и принимается решение внести изменения (процесс управления изменениями). После внесения изменений ИТ-система меняет свою конфигурацию – появляется новый модуль, изменяется IP-адрес, параметры операционной системы или СУБД. Эту конфигурацию нужно зарегистрировать, задокументировать (процесс управления конфигурациями), чтобы в дальнейшем четко знать, что на текущий момент представляет из себя та или иная система. Это важно как для анализа текущей ИТ-инфраструктуры при работе с проблемами, так и для ее планирования и развития.

Другой операционный процесс, связанный с управлением конфигурациями, – это управление мощностью ИТ. Хватит ли компании процессинговых мощностей для запланированных бизнесом задач, достаточно ли серверов, удовлетворительная ли пропускная способность корпоративной сети – отнюдь не последние вопросы в ИТ-менеджменте.

Важной составляющей операционных процессов ИТ являются собственно операционные процедуры. В больших организациях (где, в общем-то, и нужен ИТ-аудит) существует множество взаимосвязанных приложений, ИТ-систем, баз данных. Учетная система, маркетинговая CRM-система, бюджетный модуль, система отчетности – все эти системы используют данные друг друга, имеют общие интерфейсы. Для того, чтобы потоки информации ровно и без искажений переходили через системы, необходимо обеспечивать это движение регламентными ИТ-процедурами. Здесь в определенное время настроить переливку информации, там – установить ночной расчет процентов, построить процедуру закрытия отчетного периода (дня, недели, месяца, года), провести ежедневное резервирование данных бизнес-дня. Этим ежедневно занимаются ИТ-специалисты, обслуживающие базы данных и приложения. Очень важно, чтобы эта работа выполнялась четко, как часы, чтобы были разработаны процедуры, которые могли бы передаваться между специалистами для устранения зависимости от ключевых сотрудников.

Как видно, операционной деятельности у ИТ-подразделения достаточно, и этот труд нелегкий.

4. Планирование восстановления после сбоев и непрерывность бизнеса

Важнейшим вопросом операционной деятельности ИТ-подразделения является обеспечение непрерывности ИТ-сервисов, их 99,99 %-ной доступности. В этот участок работы ИТ-менеджмента входит определение сценариев недоступности, планирование процедур восстановления после сбоев, планомерное создание резервных копий данных, решение вопроса с резервными площадками на случай серьезного прерывания бизнеса или других катастрофических событий. Бизнес и его данные должны существовать протяженно во времени, и без обеспечения бесперебойной работы ИТ этот вопрос не решаем. Вопрос непрерывности бизнеса выходит за рамки собственно сферы ИТ. В построение BCP-плана (business continuity plan) входит множество элементов, и ИТ – основной, но не единственный из них. В мире разработан ряд стандартов управления непрерывностью бизнеса (ISO 22301, NISTSP 800-34), и это направление менеджмента является достаточно важным в науке корпоративного управления.

5. Обеспечение безопасности ИТ

Этот раздел ИТ-менеджмента является настолько обширным, что достоин нескольких публикаций. Как известно, ключевые ИТ-сервисы, которые сейчас становятся действительно ключевыми для бизнеса, порождают определенные угрозы безопасности его ведения, поскольку область информационных технологий не является совершенной и абсолютно защищенной, как, например, складское помещение с охраной и бетонным забором под высоковольтным напряжением.

Главные риски информационной безопасности могут быть классифицированы через так называемую триаду информационной безопасности – конфиденциальность, целостность и доступность.

Как это объяснить? Информация является ценным активом. Он может быть раскрыт неавторизированным особам, и бизнес рискует пострадать от такого несанкционированного раскрытия. Это – угроза нарушения конфиденциальности информации. Обычно именно нарушение конфиденциальности первым приходит на ум, когда говорят об информационной безопасности. Во время обработки информации (например, платежной инструкции на перечисление $100 тыс. партнеру компании) в нее могут быть внесены какие-то нежелательные или неодобренные изменения (вместо 100 тыс. появится 1 млн, и назначение платежа «случайно» изменится на неизвестный счет на Багамских островах). Помимо примера с подменой платежных реквизитов, целостности информации может грозить случайный сбой в программном обеспечении, который приведет к ошибкам в файлах базы данных и изменению первоначальной информации (например, перезапись и дублирование транзакции), что в итоге приведет к искажениям в финансовой отчетности. В некоторых развитых странах это считается уголовным преступлением, к тому же очень серьезным. Ну и третий элемент триады – доступность информации. Информация должна быть доступна тогда, когда она нужна, не должно быть прерываний в ее предоставлении, в предоставлении информационных сервисов. Например, для интернет-магазина важно, чтобы его веб-сайт был доступен в режиме 24/7, от этого зависит его доход. И DDoS-атака на сайт – угроза его доступности – представляет реальную опасность для успешного ведения бизнеса.

Вокруг этой триады и строится управление информационной безопасностью (далее – ИБ). Международная организация по стандартизации ISO имеет обширные стандарты по управлению ИБ. Это ISO 27001 и ISO 27002. Во втором стандарте описаны 133 контроля, позволяющие минимизировать риски информационной безопасности для бизнеса. Его внедрение и ему соответствие – это хорошая практика для любой крупной организации.

Перечислим некоторые основные разделы ИБ. Это управление доступом пользователей, регистрация событий информационной безопасности (логирование неправомерных действий пользователей – внешних и внутренних), защита от зловредного программного кода, логическая защита периметра корпоративной сети, управление уязвимостями программного обеспечения и установка его обновлений, физическая безопасность дата-центров (серверных).

Пласт знаний, необходимый для успешного обеспечения ИБ, очень обширный, и специалисты по информационной безопасности – это не просто «айтишники», это «айтишники» высокой квалификации, которые контролируют обычных «айтишников» на предмет «дыр» в ИТ-инфраструктуре. С точки зрения так называемой модели «трех уровней обороны» (3 lines of defense) корпоративного управления, если внутренний аудит – это третий уровень, то подразделение информационной безопасности находится на втором уровне и контролирует подразделения ИТ – первый уровень обороны.

Техническая инфраструктура

Под технической инфраструктурой подразумевают технологии, лежащие в основе и поддерживающие функционирование бизнес-приложений и ИТ-сервисов организации. Техническая инфраструктура состоит из многих элементов, которые можно логически разделить на следующие группы:

Базы данных и файлы. Эта группа элементов состоит из систем управления базами данных (СУБД), таких как Oracle, MSSQL, DB2 и другие. СУБД и сами базы данных, в свою очередь, состоят из таблиц с данными, структур данных и отношений между таблицами, индексов для быстрого поиска данных. Важно понимать, что на уровне базы данных контроли и безопасность уровня бизнес-процесса, то есть обслуживающих его приложений, можно легко обойти, имея административные полномочия в базе данных.

Операционные системы. Операционная система (ОС) является низшим уровнем программного обеспечения, обеспечивающим управление вычислительными процессами и ресурсами компьютеров, служащим интерфейсом между устройствами ввода-вывода и обработки информации и прикладными программами, в том числе базами данных. Существует множество операционных систем, например, семейства Windows, Unix, Linux,

Z/OS, OS/400. На уровне ОС контроли и безопасность бизнес-процессов тоже легко обходятся, если есть или удается получить привилегированный доступ к ОС.

Компьютерные сети. Сети - это транспорт доставки потоков данных между узлами инфраструктуры. Сети строятся на основе коммутаторов (свичей), маршрутизаторов (роутеров) и межсетевых экранов (файерволов). Эти устройства имеют свои операционные системы, логически и физически структурируют сеть и потоки информации с помощью конфигурационных файлов, загружаемых в память указанных устройств. С получением доступа к сети возникает возможность «снимать» информацию непосредственно изнутри, просто прослушивая трафик, что является одной из угроз информационной безопасности. Кроме того, ошибка или злонамеренное изменение в конфигурационных файлах может привести к неработоспособности всей ИТ-инфраструктуры, и это еще одна серьезная ИТ-угроза.

Дата-центры. Дата-центры - это площадки, на которых размещено все вычислительное оборудование и часть сетевых устройств. Физическая безопасность доступа в помещения, а также безопасность окружающей среды (огонь и перегрев, вода и влажность) в помещениях дата-центров – ключевые элементы карты рисков в этой области.

Каждая из перечисленных групп элементов инфраструктуры критически важна для нормального функционирования приложений, и данная область с присущими ей рисками обязательно должна учитываться при регулярном планировании аудитов.

Особенностью ИТ-аудитов технической инфраструктуры является фокусировка на технических параметрах конфигурации ее элементов, но с привязкой к ИТ-процессам управления (инцидентам, проблемам, изменениям, релизам, конфигурациям, мощностям).

Конечно, на первый план здесь выходят требования к техническому аспекту знаний внутренних аудиторов, анализирующих данную область, и просто знаний об анализе процессов будет недостаточно. ИТ-аудитор в данном случае должен обладать пониманием принципов работы баз данных, операционных систем и сетей, архитектурных особенностей взаимосвязи этих элементов. Кроме того, ему желательно знать, как конфигурируются параметры, отвечающие за устойчивую работоспособность и безопасность того или иного элемента инфраструктуры.

Приложения (прикладные программы)

Приложения – это, по сути, интерфейс бизнес-пользователя с вычислительными мощностями организации для решения задач конкретного бизнес-процесса. Поэтому приложения всегда надо рассматривать как часть бизнес-процесса, и анализировать их развитие и безопасность необходимо через призму процессов, обслуживаемых данным приложением.

Для целей аудита можно разделить все приложения на транзакционные (операционный день банка, ERP-системы, биллинговые системы) и поддерживающие, в том числе аналитические (хранилища данных, системы отчетности, внутренние порталы, системы документооборота, почтовые сервисы). Внимание аудитора в первую очередь должно быть приковано к транзакционным системам – именно там генерируются и проходят финансовые потоки компании, там в первую очередь создается добавленная стоимость.

При анализе приложений на первый план выходит анализ и подтверждение эффективности контролей уровня приложений (application controls). Контроли уровня приложения – это контроли, которые встроены в приложения и являются специфичными в каждом конкретном приложении из-за специфики бизнес-процесса. Задачами контролей уровня приложения являются обеспечение полноты, точности, достоверности и целостности записей и операций. На каждом этапе обработки информации должны присутствовать контроли уровня приложения – на этапе ввода, во время процедур обработки данных и в ходе вывода информации из приложения. Предустановленные формы, контроли заполнения полей, авторизационные проверки, проверки балансов и итоговых сумм, способы обработки ошибок, проверки дубликатов и многие другие – все это контроли уровня приложения. Тестирование application controls – это целый раздел знаний для аудитора ИТ, который особенно актуален при подтверждении финансовой отчетности, созданной с помощью приложений.

Следует отметить, что приложения могут быть полностью разработанными внутри организации программами либо частично доработанными для своих нужд готовыми решениями или полностью «коробочными» системами, находящимися на полной поддержке вендоров. От степени кастомизации приложения зависит акцент аудита – анализировать собственные процессы разработки или получать уверенность в степени готовности вендора поддерживать и развивать систему. Поэтому еще одним аспектом аудита приложений будет аудит процессов разработки и поддержки приложения.

Связи с внешними субъектами

Как уже было сказано, наши информационные технологии и системы не могут существовать в вакууме. Они связаны компьютерными сетями с внешним миром – Интернетом, поставщиками и клиентами в цепочке поставок, партнерами и аутсорсинговыми организациями, регулирующими субъектами. Для нашей организации все эти сети являются сетями низкого доверия, поскольку мы не в состоянии осуществлять контроль за этими сетями, как за своими. В связи с этим повышенное внимание должно быть направлено на потоки информации и способы ее передачи через соединения с внешним миром. Ключевым моментом при аудите внешних подключений будет анализ сетевой топологии в применении к потокам информации правил на граничных маршрутизаторах и межсетевых экранах. Поэтому без знаний сетевых технологий здесь не обойтись.

Вселенная аудита ИТ – шаги определения

Теперь, имея представление о том, какие элементы включают в себя информационные технологии, можно строить вселенную ИТ-аудита, состоящую из объектов аудита, и затем приоритезировать ее в зависимости от степени риска, который несет каждый из элементов вселенной.

Что важно при построении вселенной аудита ИТ?

Вселенная аудита ИТ должна быть тесно интегрирована во вселенную общего аудита, объекты аудита ИТ не должны рассматриваться в отрыве от объектов общего (операционного) аудита. Кроме того, важно, чтобы все ИТ-элементы были включены во вселенную. Однако следует соблюдать разумный баланс между чрезмерной детализацией и крайним обобщением. Если в компании 25 баз данных Oracle, то, наверное, проведение проверки каждой такой базы будет чрезмерно ресурсоемким, а вот анализ безопасности или операций для СУБД Oracle как технологии в организации, возможно, будет являться актуальным направлением проверки.

Если вы обновляете вселенную аудита ИТ, то имеет смысл обращать внимание на новые и развивающиеся технологии (виртуализация, облачные вычисления, BYOD), поскольку они могут нести новые и неизученные риски для организации.

При формировании вселенной аудита одним из ключевых направлений работы будет вовлечение менеджмента и владельцев бизнес- и ИТ-процессов в процесс построения вселенной, поскольку они являются владельцами и процессов, и рисков, которые несут в себе элементы вселенной аудита. Диалог с коллегами поможет определить и необходимую степень детализации, и ключевые элементы для плана аудита ИТ.

Процесс построения вселенной аудита ИТ можно разбить на пять шагов:

Вам также может пригодиться следующий несложный шаблон (см. таблицу) для определения элементов вселенной и объектов аудита соответственно:

Как видно из таблицы, не следует забывать о ключевых ИТ-процессах: управлении изменениями, управлении операциями, управлении безопасностью.

И наконец, при формировании вселенной аудита ИТ немаловажным будет соблюдение принципа последовательности и соответствия объектов аудита от периода к периоду. Это важно, поскольку проверки внутреннего аудита должны носить цикличный характер, и если мы будем менять набор элементов во вселенной аудита без соблюдения соответствия и преемственности, может возникнуть ситуация, когда какой-то из объектов аудита «выпадет» из общей картины оценки рисков. Таким образом, риски, присущие ему, окажутся вне зоны внимания аудита и менеджмента.

Риск-ориентированный подход при построении плана аудита ИТ

Построение плана аудита ИТ происходит на основании того же риск-ориентированного подхода, что и построение общего плана внутреннего аудита. Приоритезация объектов аудита ИТ из определенной выше вселенной аудита осуществляется на основе величины риска, присущего тому или иному объекту аудита ИТ. Следует упомянуть Международные стандарты профессиональной практики внутреннего аудита, а именно Стандарт 2010 – Планирование: руководитель внутреннего аудита должен составить риск-ориентированный план, определяющий приоритеты внутреннего аудита в соответствии с целями организации.

Освежим в памяти и определение риска. Риск – возможность наступления какого-либо события, которое может оказать влияние на достижение целей. Риск измеряется путем оценки последствий и вероятности наступления события.

При оценке рисков ИТ целесообразным будет определить факторы риска, свойственные области ИТ, чтобы затем задать единообразные критерии для оценивания риска. Факторами риска могут быть размер или величина объекта аудита ИТ, например, количество серверов (физических или виртуальных), величина бюджета ИТ-проекта, количество инцидентов для данной системы. Другим важным фактором является бизнес-критичность ИТ-системы или технологии, которая поддерживает процессы в организации. Кроме того, может быть рассмотрен фактор частоты внесения изменений в приложение, систему, технологию – чем чаще, тем, естественно, выше риск.

Как отмечалось выше, при проведении оценки рисков, как и при определении объектов аудита важно привлекать знания и опыт менеджмента в управление процессами, проводить опросы и организовывать встречи для выявления зон, которые менеджмент считает высокорискованными для бизнеса. Ведь менеджмент, как никто другой, знает многие «подводные камни» в процессах, и вовлечение его в диалог может принести большую пользу как для процесса внутреннего аудита, так и для организации в целом.

Обширный пласт знаний, умений и подходов кроется за понятием аудита информационных технологий. Эта область аудита становится все более актуальной в современном корпоративном управлении и требует все большего к себе внимания руководителя внутреннего аудита. Плохой новостью является то, что хороших специалистов в области аудита ИТ в настоящее время на рынке не так много, и необходимость закрывать это направление текущими ресурсами подразделения внутреннего аудита является действительно сложным вызовом для руководителя аудита. Хорошая же новость состоит в том, что и технологии, и мир, и, соответственно, рынок труда не стоят на месте, и спрос будет порождать предложение. Будущее кроется за технологиями, и их контроль – объективное требование современного мира. Поэтому область аудита ИТ будет развиваться, и все больше классных специалистов будут появляться в этой области.

Main